JANEZ GRUDEN

ŽIGA MARAŽ

SIMON SIMČIČ

Digitalne arhitekture

Orkestracija in varnostni center v infrastrukturi

ZA OSNOVNO VODILO DIGITALIZACIJE V IT-INFRASTRUKTURNIH SISTEMIH VELJA UČINKOVITEJŠE PRILAGAJANJE POTREBAM APLIKACIJAM IN POSLOVNIM PROCESOM. POSLEDIČNO TO V INFRASTRUKTURO PRINAŠA POTREBO PO AVTOMATIZACIJI PROGRAMSKO KRMILJENIH NAPRAV TER ORKESTRACIJI OPRAVIL, PRI ČEMER SE OSREDOTOČENOST SELI V POSLOVNO PROCESNI DEL. ZASNOVA VARNIH PROGRAMSKO RAZŠIRLJIVIH STORITEV TEMELJI NA DIGITALNIH ARHITEKTURAH, PROGRAMABILNI INFRASTRUKTURI IN PODATKOVNIH MODELIH.

Zgodbo digitalizacije v infrastrukturi morda najbolje ponazorimo z naslednjo nalogo: programirati proces, ki obsega korake od zasnove in zagona storitev do zaznave in obravnave napak. Z drugimi besedami, nadomestitev namestitvenih ukaznih vrstic (CLI) s programsko opremo. V tem pogledu se izhodišča proizvajalcev infrastrukturne opreme (Cisco, HPE, VMware …) odražajo v pospešenem razvoju digitalnih arhitektur in platform za programsko krmiljenje sistemov. Na strani uporabnikov in sistemskih integratorjev pa pristop zaznamuje lastni razvoj programskih rešitev, ureditev in poenostavitve procesov, storitvenih delovnih tokov ter standardizacija in produktivizacija ponovljivih storitev.

Rdeča nit torej zasleduje potrebo programsko podpreti poslovno-tehnološke procese. Ker v izvedbenem delu procesov nismo dovolj standardizirali in poenostavili, bo tehnološki potencial digitalizacije, ki vključuje specifičnosti uporabniških aplikacij, ostal neizkoriščen. V praksi namreč trčimo ob tehnični dolg, ki izhaja iz nedorečenosti izvajanja storitev. Podobno velja za zagotavljanje varnosti. S sistemskimi napadi, ki jih širijo zlonamerni algoritmi, se lahko borimo samo s programskimi rešitvami. Digitalizacija stoji na strukturiranih sistemih. Kam nas bo vodil razvoj in kako hitro bomo vključevali elemente umetne inteligence, bo pokazal čas. Ker pa je praviloma zmotno preskakovati tehnologije in organizacijskih težav ne moremo reševati izključno s tehnologijo, smo na SRC-u začeli pri izvoru – s prenovo storitev.

ZAMETKI UVAJANJA DIGITALNIH ARHITEKTUR V REŠITVE PODJETJA SRC SEGAJO V LETO 2017, PODROBNEJŠI OPISI POTREB PO SPREMENJENEM NAČINU DELA IN TEHNOLOŠKIH NOVOSTIH, OBJAVLJENI V REVIJI SRCINFO: AVTOMATIZACIJA, PROGRAMABILNOST IN ORKESTRACIJA V IT-INFRASTRUKTURI; NAČELA DIGITALNE ARHITEKTURE V IT-INFRASTRUKTURNIH REŠITVAH; CISCO DNA/SD-ACCESS.

STORITVE SRC SMART

od vzdrževanja do orkestracije v letu 2019

SRC zagotavlja lastne rešitve, ki vključujejo tehnologije proizvajalcev. Prenovljena ponudba vključuje vzpostavitev blagovnih znamk SRC Smart. Medtem ko sta storitvi Operate (vzdrževanje) in Manage (upravljanje) že uveljavljeni zasnovi, pa Orchestrate (avtomatizacija upravljanja) in SOC (spremljanje in analiza varnostnih dogodkov) predstavljata popolnoma nov pristop in vključujeta rabo programske opreme – podrobneje o prvih izkušnjah postavitev v nadaljevanju.

SRC ORCHESTRATE

avtomatizacija in orkestracija

UČINKOVITO UPRAVLJANJE INFORMACIJSKE INFRASTRUKTURE NI VEČ MOGOČE BREZ UVEDBE DOLOČENE STOPNJE AVTOMATIZACIJE Z NAMENOM POENOSTAVITVE VSAKODNEVNIH OPERATIVNIH POSTOPKOV. REŠITVE PROIZVAJALCEV OPREME VPRAŠANJE AVTOMATIZACIJE ZAGOTAVLJAJO ZA DOLOČEN NABOR OPREME IN NISO PRILAGOJENE SPECIFIČNOSTIM STRANK. ZAHTEVNOST POSTOPKOV PRI DODELJEVANJU VIROV, NEPRILAGODLJIVA IT-INFRASTRUKTURA, NEPREPUSTNO OMREŽJE, VARNOSTNE OMEJITVE POGOSTO OTEŽIJO ZAGON NOVIH APLIKACIJ, KI OB PREHODU IZ RAZVOJNEGA V PRODUKCIJSKO OKOLJE NE IZPOLNIJO PRIČAKOVANJ. ODDELČNO ODPIRANJE NALOG, SLABO POSREDOVANA PRIČAKOVANJA MED RAZVIJALCI APLIKACIJ IN UPRAVITELJI INFRASTRUKTURE PRAV TAKO NE PRIPOMOREJO K UPORABNIŠKI IZKUŠNJI.

Za izziv smo si postavili tipično nalogo sistemskih inženirjev: v okolju podatkovnih centrov na obvladljiv in ponovljiv način postavitev potrebne infrastrukture za delovanje aplikacij (namestitev fizičnih/ virtualnih strežnikov, omrežja, požarnih pregrad, delilnikov bremen in varnostnih mehanizmov). Razmišljali smo o platformi za avtomatizacijo namestitev v infrastrukturi, ki vključuje obstoječe rešitve proizvajalcev v vlogi gradnikov in kako jih z lastnim razvojem povežemo v delujočo celoto. Cilj je bil zasnovati arhitekturo za zagon vnaprej pripravljenih nastavitvenih procesov (storitvenih delovnih tokov oz. konfiguracij). Avtomatizacija procesov, ne izključno posameznih komponent informacijske infrastrukture, kot odgovor na dejanske poslovne izzive povečanja učinkovitosti in pregleda nad stanjem infrastrukture.

AMBICIJA SLEDI OSNOVNI PREMISI DIGITALIZACIJE, PROGRAMIRATI PROCES. VPRAŠANJE JE, KJE IN KAKO SE LOTITI?

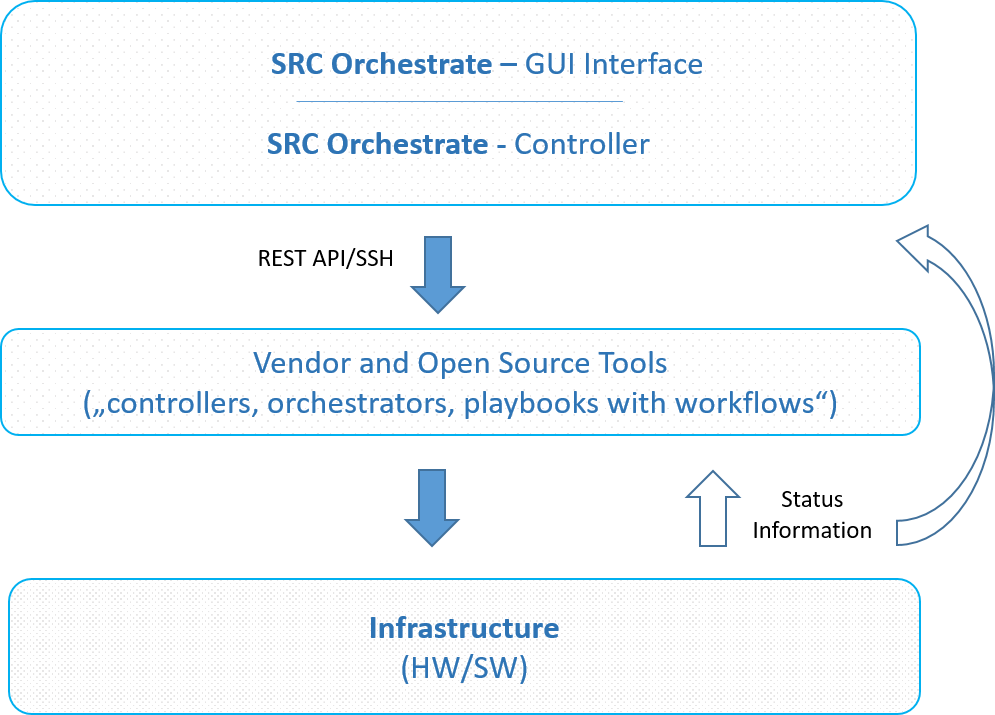

Zasnova delovanja SRC Orchestrate

V iskanju rešitve smo se lotili razvoja arhitekture. Infrastrukturni inženirji in razvijalci so se spoprijeli z novimi orodji (Python, GIT, CD/CI, GUI, JSON/YAML, REST API), krmilniki (Cisco UCS-D, Ansible) ter spotikali ob zametke DevOps kulture. Zasnovo smo poimenovali SRC Orchestrate in ni zgolj upravljanje avtomatiziranih gradnikov, temveč predvsem orkestracija procesov.

SRC Orchestrate rešitev zajema več ravni, kjer:

- uporabniki svoje zahteve podajo preko uporabniškega vmesnika, brez podrobnega poznavanja infrastrukture;

- sistem orkestrira in upravlja celotno infrastrukturo, ne glede na njeno vrsto in proizvajalca;

- sistem poganja desetine vnaprej pripravljenih standardiziranih in modeliranih storitvenih delovnih tokov (»workflows«) – doslej ročno opravljanih namestitvenih opravil (konfiguracij).

Avtomatizacija je omogočena na ravni informacijskih procesov in uporablja standardizirane protokole za povezovanje SSH ali REST API. Rešitev vključuje grafični uporabniški vmesnik za oblikovanje storitev, ki s pomočjo razvitega krmilnika interpretira želeno delovanje informacijske infrastrukture. Vmesni programski moduli skrbijo za interpretacijo podatkov (preverjanje stanja, uvajanje sprememb) ter krmiljenje infrastrukturnih elementov (storitveni tokovi orkestratorjev in kontrolerjev, podporni sistemi), ki jih za upravljanje gradnikov infrastrukture predlagajo proizvajalci. Za uporabnika je potrebno poznavanje arhitekture krmiljenega sistema in uporabniškega vmesnika, drugi del vmesnika, ki orkestrira in upravlja celotno infrastrukturo, uporabniku ni viden.

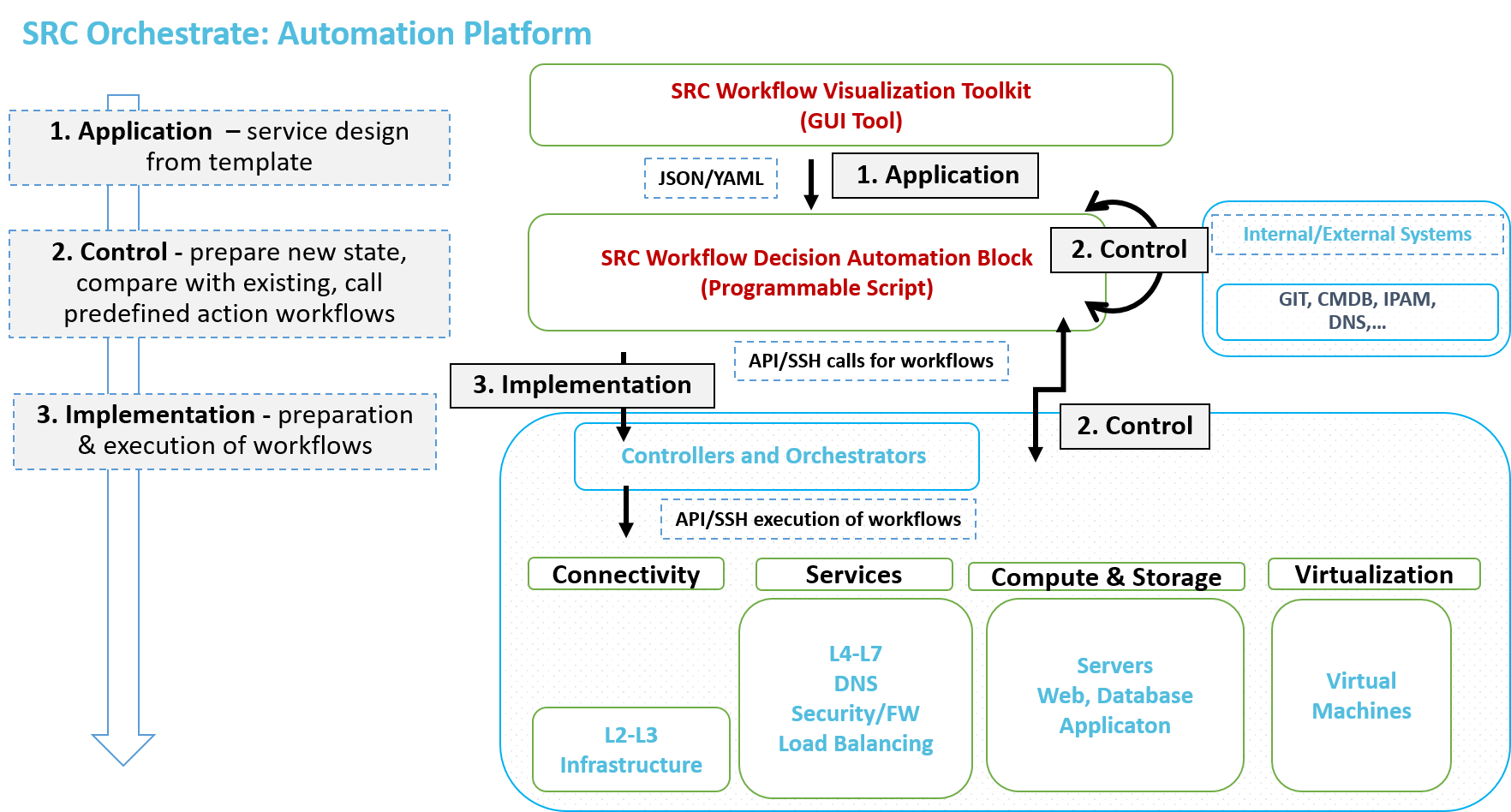

- APPLICATION – RAVEN KREIRANJA STORITVE: APLIKACIJA SRC GUI USTVARI VIZUALIZIRAN POTEK DELA IZ IZBRANIH GRADNIKOV IN OMOGOČA PROGRAMSKI NADZOR NAD ELEMENTI INFRASTRUKTURE.

- CONTROL – RAVEN ZA AVTOMATIZACIJO STORITVE: PREBERE VNOS APLIKACIJE, STRUKTURO IN NATO PRIMERJA, IZBRIŠE POSODOBITVE TER ZAŽENE STORITVENE TOKOVE ZA INFRASTRUKTURNE ELEMENTE, KAR OMOGOČA ZANESLJIVOST, PONOVLJIVOST, RAZŠIRLJIVOST IN SLEDLJIVOST PROCESOV.

- IMPLEMENTATION – ZA AVTOMATIZACIJO MNOŽICE PRIPRAVLJENIH INFRASTRUKTURNIH OPRAVIL IZVAJA ZAHTEVE IZ KATALOGA STORITEV OZ. STORITVENIH DELOVNIH TOKOV.

Odzivi na uvajanja orkestracije v produkcijskem okolju strank

Prvi rezultati pri naročnikih so pozitivni. Infrastruktura za zahtevne aplikacije se vzpostavi v uri namesto v nekaj tednih, sicer potrebnih za dogovore aplikativnih, mrežnih in varnostnih inženirjev. Omogočena je sledljivost in pregled. Postavitve lahko prilagajamo in brišemo glede na želeno stanje. Rešitev temelji na sodelovanju s stranko, razvoju kode in procesnih dogovorov, kar se zliva v celoto »open automation«. Ali platformo SRC Orchestrate poimenujemo »infrastructure-automation« ali »infrastructure-as-a-code« niti ni pomembno; pričakovanja po tovrstnem pristopu so že na trgu.

SRC SOC

varnostni center

RANLJIVOST INFORMACIJSKIH SISTEMOV JE VELJALA ZA PODCENJENO GROŽNJO. ŠELE V ZADNJEM OBDOBJU JE POSTALO OČITNO, KAKO VSAKDANJI SO PRAVZAPRAV NAPADI NA PRAV VSAKO NAPRAVO, KI JE PRIKLJUČENA V OMREŽJE. NI VPRAŠANJE, ALI BOMO NAPADENI, TEMVEČ, KDAJ IN V KAKŠNI OBLIKI SE BO NAPAD ZGODIL. V ODGOVOR SISTEMSKI INTEGRATORJI IN VEČJA PODJETJA IŠČEMO REŠITVE V POSTAVITVI VARNOSTNO-INFORMACIJSKIH CENTROV SOC (»SECURITY OPERATIONS CENTER«). STORITEV SOC PO PRINCIPU VOZLIŠČA, KAMOR SE STEKAJO INFORMACIJE O STANJU, GROŽNJAH IN NAPADIH, KI PRETIJO INFORMACIJSKI INFRASTRUKTURI IN KJER SKUPINA STROKOVNJAKOV OVREDNOTI INFORMACIJE TER IZVAJA POTREBNE ODZIVE.

Na podoben način se začne večina napovednikov varnostno-informacijskih centrov, ki jih ponudniki izvajamo za svoje naročnike. Napovedan obseg del se bistveno ne razlikuje od standardov v industriji: spremljanje in zaznava incidentov in triaža v realnem času, analiza incidentov, koordinacija odzivov, zbiranje in analiza informacij tipa »cyber intel«, informacije o novih ranljivostih, ponastavljanje in vzdrževanje senzorjev, priprava in prirejanje orodij za SOC pod okriljem izvajanja ukrepov, skladno z varnostno politiko. Izvajanje storitve teče na naslednji način. Storitev SOC kot vir informacij o stanju informacijske infrastrukture pri naročniku uporablja gradivo, ki ga je mogoče pridobiti iz naprav oz. virov varovanega omrežja. Informacije se stekajo v sistem za zbiranje in analizo varnostnih dogodkov (SIEM –»security information and event management«). Zbrani in smiselno urejeni podatki se v realnem času posredujejo in obravnavajo v varnostno-informacijskem centru SOC. Ko je na podlagi prejetih informacij možno sklepati, da gre za varnostni incident, inženirji vzpostavijo stik z naročnikovim pooblaščencem za varnostna vprašanja. Na podlagi zgodovine incidentov strokovnjaki varnostno-informacijskega centra predlagajo bodisi takojšnje preventivne ukrepe bodisi ukrepe, ki jih je smiselno izpeljati ob prvem načrtovanem servisnem oknu, kadar gre za manjše in nekritične izboljšave.

V BOJU Z NAPADALČEVIMI AVTOMATIZIRANIMI ALGORITMI POMEMBNO VLOGO PREVZEMAJO PROCESI IN PROGRAMSKA OPREMA. V ŠIRŠEM POMENU DIGITALIZACIJA IN DILEMA, KAKO SE ČASU PRIMERNO ODZVATI V POSTOPKU OD ZAZNAVE DO OBRAVNAVE NAPAK.

Pristop pri izgradnji varnostnih centrov SOC

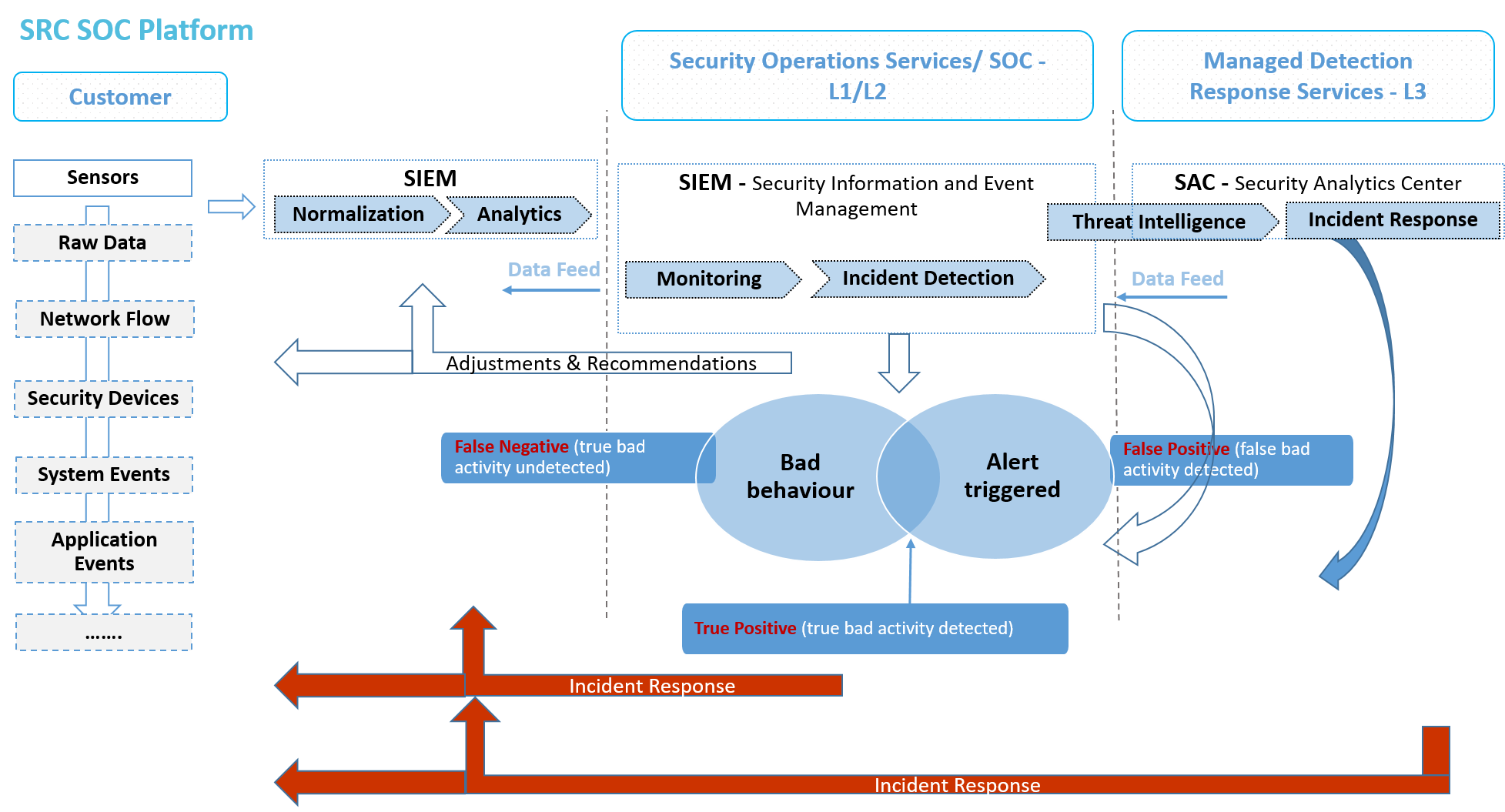

Pri upravljanju z varnostjo (»Managed Security Services«) sledimo zasnovi storitve na način nadgradnje obstoječih oblik vzdrževanja (Operate) oz. upravljanja (Manage), skladno z varnostno politiko naročnika. Arhitekturno ne odstopamo od uveljavljenih arhitektur in se držimo naslednje postavitve (slika):

- raven »Security Operations« za spremljanje, analizo in zaznavo anomalij, odziv na enostavne incidente (»monitoring & incident detection«);

- raven »Managed Detection & Response« za analizo zaznanih incidentov in pripravo ukrepov (»threat intelligence«) ter koordiniran odziv za odpravo incidenta (»incident response«).

SRC SOC postavitev temelji na analitičnih orodjih ter senzorjih SIEM, ki posredujejo informacije. Za ključne senzorje veljajo sistemi IDS/IPS, požarne pregrade naslednje generacije, strežniki, aplikacije ter druge varnostne naprave, kot so »application delivery controller«. Senzorji omogočajo pogled nad dogajanjem znotraj okolja preko dogodkov, ki jih neodvisno generirajo. Brez izčrpnih podatkov je sistem SOC le delno opravilen. Postopek zbiranja podatkov vključuje normalizacijo, ki tvori podatkovni model za podrobnejšo analizo ter s pomočjo programske korelacije omogoča predvidevanje trendov. Vse se vrti okoli števila pravih ali lažnih alarmov (»true/false positives«), ki jih treba ustrezno nasloviti, da pridobimo dejansko pomembne alarme in v primeru resnične grožnje (»true positives«) sprejmemo ustrezne ukrepe (»incident response«). Tako je v teoriji, kako pa deluje v praksi?

V PRODUKCIJSKIH OKOLJIH SE IZKAZUJE, DA SO VELIKO BOLJ POGOSTI LAŽNI ALARMI, KI SO NAPAČNO OZNAČENI KOT VARNOSTNI INCIDENT. V PROCESU ANALIZE IN RAZISKOVANJA TE DOGODKE OZNAČIMO IN OPREDELIMO KOT IZJEME. NA TA NAČIN ZAČNEMO VELIKO BOLJE RAZUMEVATI LASTNO OKOLJE TER LAHKO VPELJUJEMO NAPREDNEJŠE PRIMERE RABE ZAZNAVE IN VAROVALNE MEHANIZME, DA TOVRSTNE POSKUSE BLOKIRAJO. REZULTATI TEH ALARMOV NISO POMEMBNI, KER SO BILI ZAUSTAVLJENI.

SOC torej predlaga usmeritve, katere varnostne pomanjkljivosti mora skrbnik informacijskega sistema nasloviti, pri čemer ob neupoštevanju priporočil celotna skrb za varnost zvodeni. Enako pomemben je proces, kako se ta priporočila obravnavajo, ter zapis pravil, kako se ranljivosti odpravljajo. Slednje je naloga varnostne politike v podjetju, ki predstavlja temeljni kamen vsebinsko-izvedbenih odzivov na varnostne grožnje. Primerna zaznava dogodkov in posledično utemeljena ali neutemeljena obravnava razkriva, kako učinkovit je SOC, kar je z objavo metrike MITRE ATT@CK postalo merljivo. Metrika opisuje približno 300 trenutno znanih napadov na informacijske sisteme. Beleženje napadov se izvaja glede na uporabljene taktike in temelji na podatkih ter opažanjih iz dejanskih okolij ter predstavlja bistven korak v smeri zavedanja tipov napadov in njihovem preprečevanju. Več jih SOC uspe nasloviti, bolj je zrel.

POSTAVITEV STORITVE SRC SOC SLEDI UVELJAVLJENIM PRAKSAM V INDUSTRIJI. KAJ JE TISTO, KAR DELA STORITEV SRC ZANIMIVO?

Način uvajanja storitve SRC SOC

Povprečen čas zaznave vdora se meri v mesecih, odškodnine velikih družb v milijonih. Brez ustrezne organizacijske vloge in kadrovske podpore storitev SOC ne opravi svojega poslanstva. Enako velja za tehnične zmožnosti ekip, ki se gradijo skozi prakso in raznolikostjo napadov. V tem pogledu delimo usodo slovenskih sistemskih integratorjev in omejenih izkušenj, izhajajoč iz velikosti trga. Prav slednje je bilo vodilo, da zaradi obsežnosti v portfelj storitve SRC SOC na ravni odziva »threat intelligence« vključimo evropskega partnerja CSIS Group. Skrb za »monitoring & incident detection« in upravljanje sistemov strank ostaja v domeni SRC-a. Pri forenzični obravnavi zaznanih in potencialnih varnostnih dogodkov pa se zagotavljanja varnosti lotevamo skupaj s partnerji – obilo priložnosti, da se naučimo drug od drugih.

PRODUKTE PODJETJA CSIS SVETOVALNA HIŠA GARTNER PRIPOROČA KOT ENEGA IZMED SEDMIH EVROPSKIH PONUDNIKOV STORITEV »MANAGED DETECTION AND RESPONSE SERVICES«.